Pentesting metodología NIST

Realizar un Pentesting metodología NIST no es solo una buena práctica, es el estándar de oro para las organizaciones que buscan una resiliencia real. En un entorno donde las amenazas evolucionan a diario, la Guía NIST SP 800-115 proporciona un marco técnico riguroso para identificar vulnerabilidades y fortalecer los controles de seguridad de cualquier infraestructura crítica.

- ¿Qué es el Pentesting Metodología NIST SP 800-115 y por qué es el estándar?

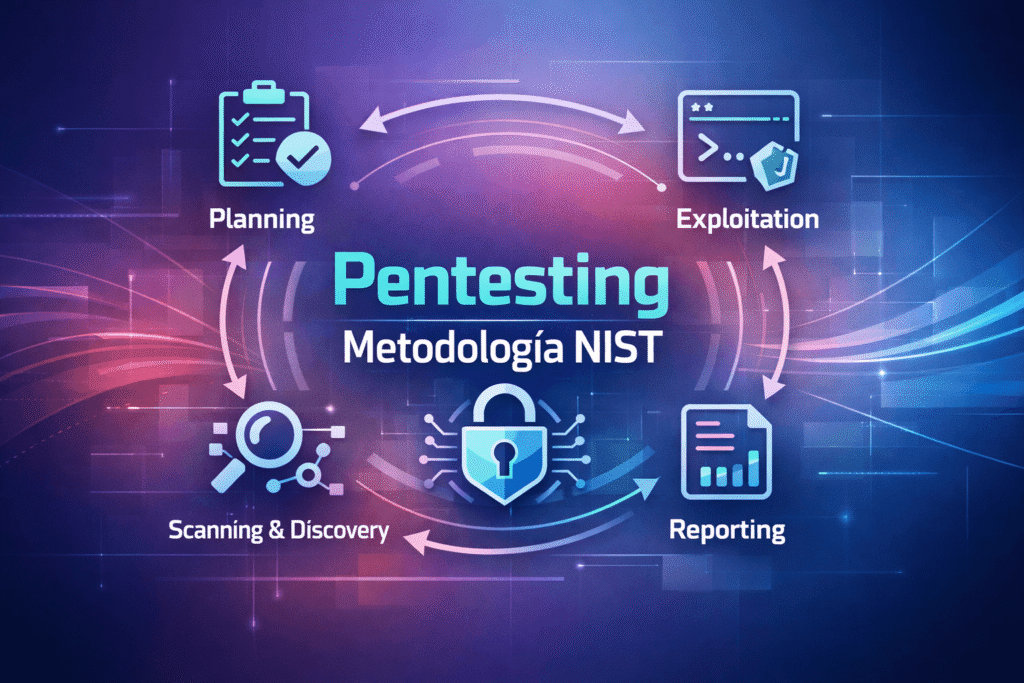

- Las 4 Fases de la Metodología de Penetration Testing según el NIST

- Beneficios de Realizar Pruebas de Seguridad bajo el Marco NIST

-

Preguntas Frecuentes sobre Pentesting Metodología NIST

- ¿Qué es exactamente el Pentesting metodología NIST?

- ¿Cuál es el objetivo principal de estas pruebas?

- ¿Qué diferencia hay entre NIST y otras metodologías?

- ¿Qué activos se analizan en una prueba de penetración?

- ¿Cómo se eligen los tipos de pruebas de penetración a realizar?

- ¿Es lo mismo pentesting que un escaneo de vulnerabilidades?

- ¿Qué herramientas se utilizan habitualmente en un Pentesting metodología NIST?

- ¿Con qué frecuencia se debe realizar el pentesting?

- ¿Qué beneficios aporta el Pentesting metodología NIST a la empresa?

- Conclusión del Pentesting metodología NIST: Blindaje Proactivo para el Futuro Digital

¿Qué es el Pentesting Metodología NIST SP 800-115 y por qué es el estándar?

El NIST SP 800-115, es una guía técnica diseñada para que las organizaciones planifiquen y realicen pruebas de seguridad de manera efectiva.

A diferencia de otros marcos como NIST, este se enfoca específicamente en la revisión de la seguridad de la información, integrando el análisis de vulnerabilidades y el Ethical hacking en un proceso estructurado de cuatro fases: planificación, descubrimiento, ejecución y post-ejecución.

Esta metodología de prueba de penetración es fundamental porque no se limita a encontrar fallos superficiales. Su objetivo es evaluar la eficacia de los controles de seguridad implementados.

Al utilizar el standard del NIST, las empresas aseguran que su prueba de penetración sea repetible, exhaustiva y alineada con normativas internacionales como ISO 27001 o PCI DSS. Las organizaciones que aplican marcos de trabajo estructurados reducen el impacto de las brechas de seguridad debido a una detección temprana.

¿Cuál es la diferencia entre un análisis de vulnerabilidades y un Pentesting metodología NIST?

Es una pregunta frecuente. Mientras que un análisis es un escaneo automatizado para listar debilidades, el Pentesting metodología NIST es un proceso activo donde un experto en ciberseguridad certificado intenta explotar esas debilidades.

La guía NIST integra ambos, pero enfatiza que el test de penetración debe demostrar el impacto real que un atacante tendría sobre los sistemas de la organización.

Las 4 Fases de la Metodología de Penetration Testing según el NIST

La metodología propuesta en el 800-115 se divide en etapas claras que garantizan que el test no sea disruptivo para las operaciones del negocio.

La primera fase es la Planificación, donde se definen las reglas de compromiso y el alcance del pentesting. Es aquí donde se decide si se realizarán ataques sobre aplicaciones web, redes internas o incluso pruebas de phishing para evaluar el factor humano.

La segunda y tercera fase, descubrimiento y ejecución, son el núcleo técnico. Durante el descubrimiento, se utiliza información sobre la red para mapear activos. En la ejecución, se realizan las pruebas de seguridad propiamente dichas, intentando vulnerar los sistemas para obtener acceso.

Finalmente, el reporte o post-ejecución consolida los hallazgos para mejorar la seguridad mediante recomendaciones accionables.

¿Cómo ayuda el NIST SP 800-115 a cumplir con PCI DSS o ISO 27001?

Muchos marcos regulatorios exigen una prueba de forma regular. Utilizar la guía NIST garantiza que la prueba de pentesting cumpla con los requisitos técnicos de auditoría. Al seguir este standard, la organización demuestra un compromiso proactivo con la información de seguridad, facilitando la obtención de certificaciones de cumplimiento global.

Beneficios de Realizar Pruebas de Seguridad bajo el Marco NIST

Implementar servicios de Pentesting metodología NIST SP 800-115 ofrece ventajas competitivas y técnicas innegables. Primero, proporciona un marco de trabajo neutral que no depende de herramientas específicas, lo que permite a los Pentester o expertos en ciberseguridad adaptarse a entornos complejos, desde infraestructuras locales hasta la nube. Además, el enfoque en controles de seguridad permite priorizar presupuestos de TI donde más se necesitan.

- Identificación de brechas críticas: Detecta fallos que los escaneos automáticos ignoran.

- Reducción de riesgos financieros: Mitiga la posibilidad de multas y pérdidas por interrupción del servicio.

- Confianza del cliente: Demostrar que se sigue una guía técnica eleva la reputación de marca.

- Alineación con otros marcos: Es totalmente compatible con la guía de pruebas OWASP y el PTES (Penetration Testing Execution Standard).

¿Es necesario contratar servicios de pentesting externos para seguir el NIST?

Aunque el NIST SP 800 puede ser aplicado internamente, la mayoría de los expertos sugieren servicios de pentesting de terceros para evitar el sesgo de confirmación. Un ojo externo, especializado en Ethical hacking, tendrá una perspectiva más cercana a la de un atacante real, lo que aumenta la efectividad de la prueba de penetración.

Preguntas Frecuentes sobre Pentesting Metodología NIST

Para consolidar tu estrategia de information security, es vital despejar las dudas operativas sobre cómo realizar pruebas de penetración de alto impacto. Aquí respondemos a las interrogantes más comunes utilizando el estándar de la industria.

¿Qué es exactamente el Pentesting metodología NIST?

Para entender la Pentesting metodología NIST, debemos verlo como un proceso formal. la metodología de la prueba de pentesting un conjunto de directrices que permiten una evaluación técnica profunda. El enfoque está basado en la identificación de debilidades antes de que un atacante las explote, asegurando que la infraestructura sea resiliente.

¿Cuál es el objetivo principal de estas pruebas?

Fundamentalmente, el objetivo es identificar vulnerabilidades críticas y evaluar la efectividad de los controles actuales. Al ejecutar the penetration test, se simulan escenarios reales para entender qué tan expuesta está la organización. Básicamente, the test sirve como un simulacro de incendio para tus activos digitales.

¿Qué diferencia hay entre NIST y otras metodologías?

Mientras que NIST se centra en una estructura gubernamental y de cumplimiento, existen otras metodologías de pruebas de penetración de gran relevancia como OSSTMM, que se enfoca más en métricas operativas. Sin embargo, el marco de trabajo de NIST (NIST Framework) es preferido por su interoperabilidad con otros estándares de cumplimiento federal y corporativo.

¿Qué activos se analizan en una prueba de penetración?

El alcance puede ser amplio. Se realizan ataques a servidores, bases de datos y redes inalámbricas. La evaluación de estos activos permite determinar el riesgo real de una brecha de datos. Dependiendo de la necesidad, usted puede incluir aplicaciones móviles o infraestructura en la nube dentro del alcance.

¿Cómo se eligen los tipos de pruebas de penetración a realizar?

La elección depende de los requisitos de pruebas de penetración. Existen diversos tipos de pruebas de penetración, como caja blanca, gris o negra. Cada una puede ser utilizada para evaluar diferentes vectores de ataque, permitiendo que la organización decida si quiere probar la respuesta ante un atacante externo o una amenaza interna.

¿Es lo mismo pentesting que un escaneo de vulnerabilidades?

No, el pentesting es un proceso manual y creativo, mientras que el escaneo es automático. Las pruebas de penetración y el análisis de vulnerabilidades son complementarios, pero solo el primero confirma si una debilidad puede ser realmente explotada para comprometer la integridad de un sistema informático.

¿Qué herramientas se utilizan habitualmente en un Pentesting metodología NIST?

Las herramientas son variadas y son las mismas que usan los ciberdelincuentes profesionales. Software para interceptación de tráfico o fuerza bruta son comúnmente usadas para validar la resistencia de las contraseñas y firewalls. Muchas de estas utilidades están integradas en distribuciones de seguridad basadas en la arquitectura Linux.

¿Con qué frecuencia se debe realizar el pentesting?

Las pruebas de penetración (penetration testing) por cumplimiento normativo suelen realizarse anualmente; sin embargo, para garantizar una seguridad robusta, se recomienda integrarlas como parte de un ciclo continuo. La frecuencia de las pruebas debe aumentar si existen cambios significativos en la infraestructura o tras el despliegue de software crítico

¿Qué beneficios aporta el Pentesting metodología NIST a la empresa?

Al realizar un Pentesting metodología NIST, no solo estás protegiendo datos, estás protegiendo tu reputación. Este marco de trabajo te permite priorizar las inversiones en seguridad basándote en riesgos reales. Es una herramienta diseñada para proteger la continuidad del negocio frente a incidentes imprevistos

Conclusión del Pentesting metodología NIST: Blindaje Proactivo para el Futuro Digital

Adoptar el pentesting metodología NIST no es simplemente cumplir con un requisito técnico; es transformar la seguridad de reactiva a proactiva. Hemos visto que el pentesting es la herramienta más potente para validar la efectividad de nuestras defensas.

La robustez del marco NIST ofrece un camino claro para que cualquier organización, sin importar su tamaño, pueda realizar pruebas de penetración que generen valor real y confianza ante sus stakeholders.

La ciberseguridad es una carrera de fondo. No esperes a que una vulnerabilidad sea explotada por un atacante real para conocer tus debilidades. Contáctanos y recibe una asesoría sin ningún costo.

Deja un comentario